当你满怀信心地启动应用,却看到控制台抛出 Error: listen EACCES: permission denied 0.0.0.0:1888 时,仿佛一盆冷水浇下。这个错误信息虽然简短,背后却隐藏着操作系统精心设计的安全机制。

别担心,本文将带你化身系统侦探,从网络协议的底层原理到现代容器的安全模型,层层剖析,彻底驯服这只名为 EACCES 的权限猛兽。

一、错误信息究竟在说什么?

让我们先拆解这个错误信息,理解它的“字面意思”和“潜台词”。

Error: listen EACCES: permission denied 0.0.0.0:1888

| 组件 | 含义 | 深度解读 |

|---|---|---|

| Error | 错误 | 你的程序遇到了一个无法自行处理的异常。 |

| listen | 监听 | 这是问题的核心动作。你的程序正试图调用操作系统的 listen() 系统调用,宣告:“我要在某个地址和端口上接收连接了!” |

| EACCES | 错误码 | 这是操作系统返回的“官方诊断”。EACCES 是一个标准的 POSIX 错误码,全称 “Error: Access Denied”(访问被拒绝)。 |

| permission denied | 错误描述 | 对 EACCES 的通俗解释:权限不足。 |

| 0.0.0.0:1888 | 目标地址 | 0.0.0.0 表示“监听本机所有可用的网络接口”(IPV4),1888 是你指定的端口号。 |

| 潜台词:你的应用向操作系统申请:“老板,我想在 1888 这个“摊位”上开门迎客,而且要面向所有街道(0.0.0.0)。” 操作系统(内核)检查后,冷冷地回答:“不行,你的权限不够,这个摊位你不能这么占。” |

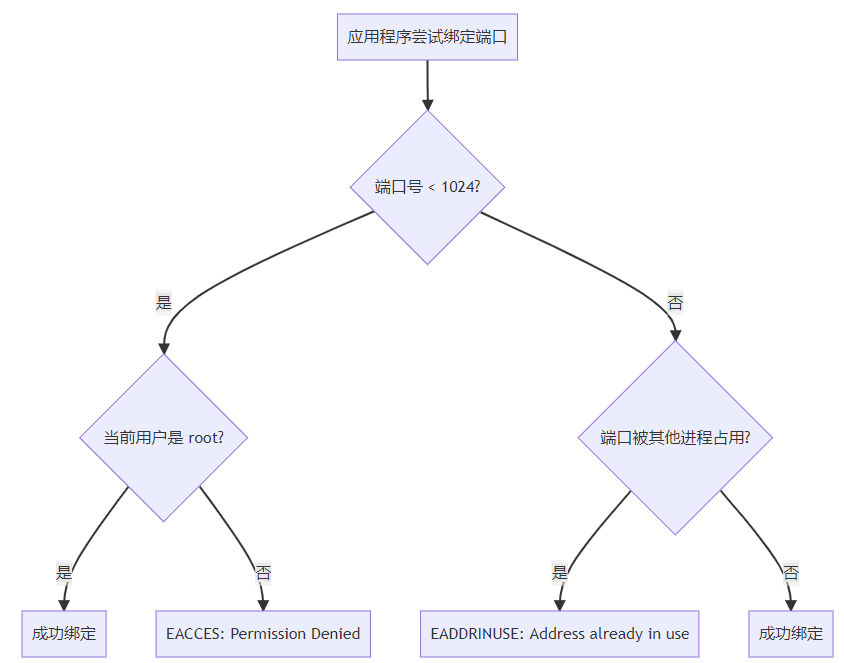

二、权限为何被拒?

现在,我们开始排查。权限问题通常不是单一原因,以下是四个最常见的“嫌疑犯”。

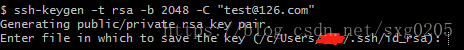

1、端口身份的特殊性(特权端口)

在 Linux/macOS 这类 Unix-like 系统中,端口号被划分为两个阶层:

- 特权端口: 0 - 1023

- 普通端口: 1024 - 65535

历史渊源:在互联网早期,只有系统级服务(如 HTTP 80, FTP 21, SSH 22)才需要使用众所周知的端口。为了防止普通用户恶意冒充系统服务(例如,启动一个假的 SSH 服务窃取密码),操作系统规定:只有 root 用户才能绑定特权端口。

对于你的情况:你的端口是 1888,属于普通端口。所以,我们可以基本排除这个嫌疑犯。但理解这个概念对排查其他端口问题至关重要。

2、摊位被占(端口占用)

这是最常见的原因。另一个程序已经捷足先登,占用了 1888 端口。

侦探工具:使用 lsof (List Open Files) 或 ss (Socket Statistics) 来找到“占位者”。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

# 使用 lsof 查看占用 1888 端口的进程 # -i: 过滤网络连接 # :1888: 指定端口号 # -P: 不将端口号转换为服务名(如显示 80 而非 http) # -n: 不将 IP 解析为域名 sudo lsof -i :1888 # 或者使用更现代的 ss 命令 # -t: 显示 TCP # -u: 显示 UDP # -l: 显示监听状态的套接字 # -n: 不解析服务名 # -p: 显示进程信息 sudo ss -tulnp | grep :1888 |

输出示例:

|

1 2 |

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME node 12345 myapp 23u IPv6 98765 0t0 TCP *:1888 (LISTEN) |

这里,node 进程(PID 12345)正在占用端口。

解决方案:

- 劝退:如果该进程不重要,可以直接终止它。

1

2

3

4

# 优雅地终止 (发送 SIGTERM 信号)

sudo kill 12345

# 如果无效,强制终止 (发送 SIGKILL 信号)

sudo kill -9 12345

- 另寻他处:如果你的应用可以换端口,这是最快的方法。

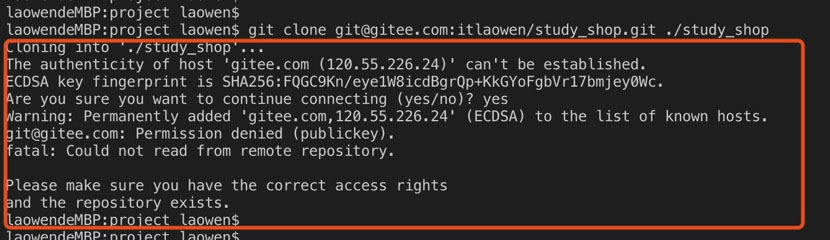

3、系统“保镖”的阻拦(SELinux / AppArmor)

现代 Linux 发行版(如 RHEL, CentOS, Fedora, Ubuntu)内置了强制访问控制(MAC)系统,如 SELinux 或 AppArmor。它们如同操作系统之外的“保镖”,会根据预设的策略严格限制进程的行为,即使进程以 root 身份运行也可能被阻止。

SELinux 的工作原理示意图:

侦探工具:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

# 检查 SELinux 状态 sestatus # 如果是 enforcing,说明它正在工作 # SELinux status: enabled # SELinuxfs mount: /sys/fs/selinux # SELinux root directory: /etc/selinux # Loaded policy name: targeted # Current mode: enforcing # Mode from config file: enforcing # Policy MLS status: enabled # Policy deny_unknown status: allowed # Memory protection checking: enabled (actual) # Max kernel policy version: 31 |

解决方案:

- 临时测试(不推荐生产):临时关闭 SELinux 看问题是否消失。

如果问题解决,100% 是 SELinux 导致。1

sudo setenforce 0 # 0 = Permissive (仅记录不阻止), 1 = Enforcing

- 永久解决(推荐):为你的应用配置正确的 SELinux 策略,允许它绑定端口。这通常涉及 semanage 命令。

1

2

# 例如,允许 httpd_t 类型的进程绑定 TCP 1888 端口

sudo semanage port -a -t http_port_t -p tcp 1888

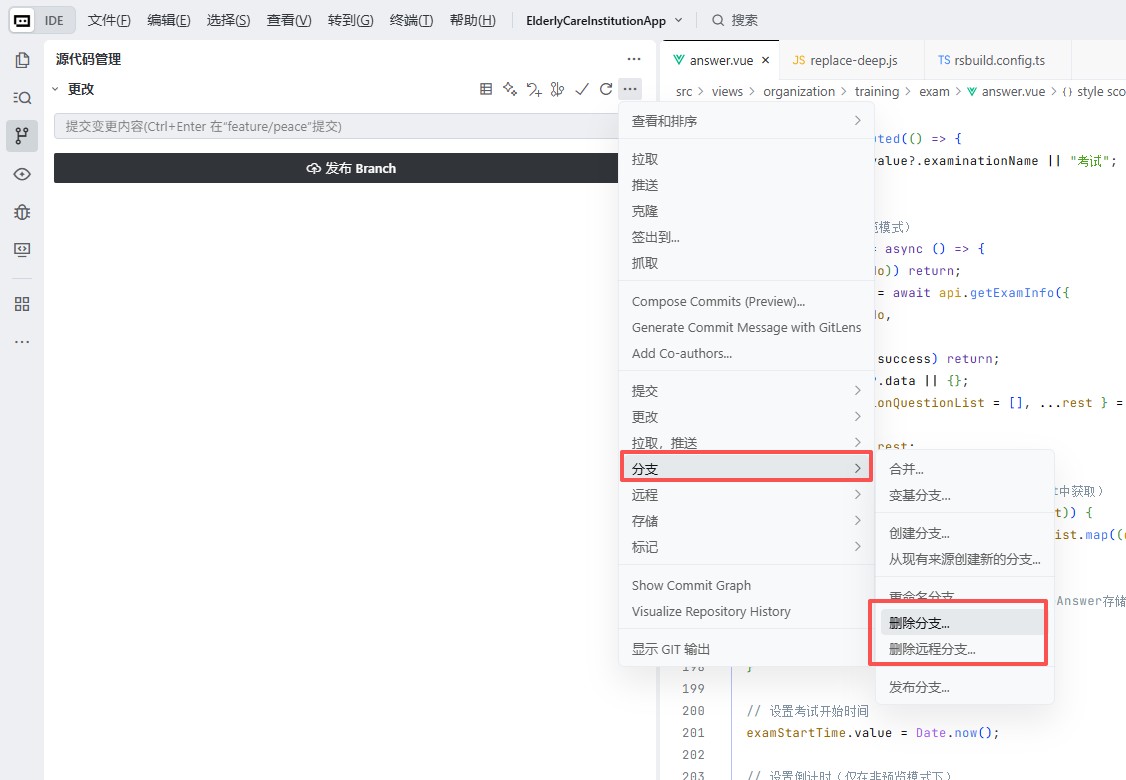

4、监听地址的敏感性(0.0.0.0vs127.0.0.1)

这是一个非常微妙但常见的原因,尤其在容器化和安全加固的环境中。

- 127.0.0.1:1888:本地回环地址。表示“只接受来自本机内部的连接”。这相对安全,权限限制较少。

- 0.0.0.0:1888:通配地址。表示“接受来自任何网络接口的连接”,无论是本机、局域网还是公网。这暴露了更大的攻击面,因此某些安全策略或容器运行时可能会限制非特权进程进行此类绑定。

可视化对比:

解决方案:

在开发阶段,如果你不需要外部访问,优先选择绑定 127.0.0.1。

|

1 2 3 4 |

// Node.js 示例 server.listen(1888, '127.0.0.1', () => { console.log(' Server listening safely on http://127.0.0.1:1888'); }); |

三、从快速修复到根治良方

根据你的场景,选择合适的解决方案。

| 场景 | 推荐方案 | 代码/命令 | 优点 | 缺点 |

|---|---|---|---|---|

| 快速开发 | 更换端口 | server.listen(8080, ...) | 最快,无需额外配置 | 需要更新所有相关配置 |

| 本地开发 | 绑定 127.0.0.1 | server.listen(1888, '127.0.0.1', ...) | 安全,规避权限问题 | 无法从外部访问 |

| 必须用该端口 | 终止占用进程 | sudo lsof -i :1888 -> sudo kill <PID> | 直接解决冲突 | 可能误杀重要进程 |

| 生产环境 (Linux) | 使用 authbind | authbind --deep your-app | 精细授权,避免 root | 配置稍复杂 |

| Docker 容器 | 调整 Dockerfile | USER root 或 EXPOSE 后再切回用户 | 符合容器安全模型 | 需要重新构建镜像 |

高级方案:authbind精准授权

如果你必须在生产环境中以非 root 用户绑定特定端口,authbind 是一个绝佳的工具。它通过设置文件权限,让特定用户获得绑定特定端口的“通行证”。

|

1 2 3 4 5 6 7 8 9 10 |

# 1. 安装 authbind sudo apt-get install authbind # 2. 为 1888 端口创建一个授权文件 sudo touch /etc/authbind/byport/1888 # 3. 将该文件的所有者改为你的应用运行用户 sudo chown $USER /etc/authbind/byport/1888 # 4. 设置权限(只有所有者可读写) sudo chmod 755 /etc/authbind/byport/1888 # 5. 使用 authbind 启动你的程序 authbind --deep node your_app.js |

四、开发者的最佳实践

为了避免未来再次遇到此类问题,请遵循以下黄金法则:

- 最小权限原则:永远不要以 root 用户运行你的应用。这是安全的第一道防线。

- 开发环境隔离:开发时,优先使用 127.0.0.1 和高端口(如 3000, 8080, 9000)。

- 容器化安全:在 Docker 中,坚持使用非 root 用户。如果必须绑定低端口,通过 Dockerfile 的 USER 指令在运行时临时切换,或利用 --cap-add 精细授予能力。

- 配置化管理:将端口号、监听地址等配置项放入环境变量或配置文件中,而不是硬编码在代码里。这能让你在不同环境(开发、测试、生产)间灵活切换。

五、总结

EACCES: permission denied 错误不再是不可逾越的障碍。通过理解其背后的操作系统安全模型——无论是端口阶层、进程隔离、MAC 策略还是网络地址的敏感性——你不仅能解决当前的问题,更能构建出更安全、更健壮的应用程序。

下次再遇到它,你已经知道,这不是一个 Bug,而是一次与操作系统深度对话的机会。