Nginx之https证书配置实现介绍

首先我的架构是(公网 NAT 转发 Nginx 代理 IIS 服务器),实现公网 HTTPS 访问,SSL 证书必须部署在 Nginx 服务器上,且是唯一需要部署证书的节点。 为什么不能部署在 IIS 或 NAT 设备上? 公网用户

|

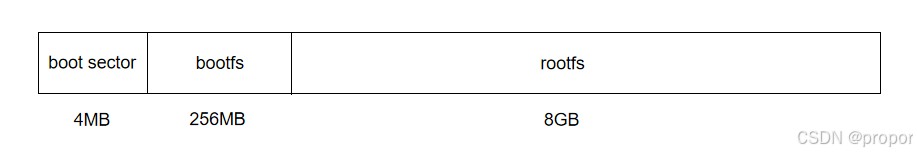

首先我的架构是(公网 → NAT 转发 → Nginx 代理 → IIS 服务器),实现公网 HTTPS 访问,SSL 证书必须部署在 Nginx 服务器上,且是唯一需要部署证书的节点。 为什么不能部署在 IIS 或 NAT 设备上?公网用户的 HTTPS 请求,首先通过 NAT 转发到你的 Nginx 服务器(NAT 仅做端口映射,不处理 SSL 加密)。Nginx 作为反向代理,需要先解密 HTTPS 请求(这就需要 SSL 证书),再以HTTP 协议将请求转发到内网的 IIS 服务器(IIS 无需处理加密,只负责业务逻辑)。→ 整个链路的加密 / 解密只在 “公网 ↔ Nginx” 之间进行,“Nginx ↔ IIS” 是内网 HTTP 通信,无需加密(若内网需安全,可单独配置,但公网 HTTPS 核心依赖 Nginx 的证书)。

具体实现证书获取首先去你购买ssl的服务商网站下载证书,将它保存到你的nginx服务器上。格式一般为pem和key的两个文件。域名解析可能需要添加相关ssl信息,这个可以根据不同服务商的文档操作。

当然如果没有也可以生成本地认证。主要是记录一下 SSL 证书的生成以及证书配置,SSL的理论和细节不细说了。这组命令是自签名证书的 “标准流程”,核心产出「server.key + server.crt」。

Nginx 配置 HTTPS 时,支持 PEM 格式的证书文件,server.key 和server.crt本质上已经是 PEM 格式,只是文件后缀不同(.crt/.key 是常见别名,.pem 是通用后缀)。已经是 PEM 格式,直接用即可,无需额外转换。如果需要 .pem 后缀,仅需重命名文件。执行以下命令,若能正常输出证书信息,说明是合法 PEM 格式:

特殊情况:证书是 DER 格式需要转换为 PEM 格式,命令如下

将 SSL 证书(.crt/.pem)和私钥(.key)上传到 Nginx 的证书目录,建议路径:/etc/nginx/ssl/。 nginx配置编辑 Nginx 的站点配置文件vi /etc/nginx/nginx.cong

扩展Nginx 的配置分为 主配置文件 和 站点配置文件。

主配置文件(nginx.conf)末尾会通过 include 指令加载所有站点配置,无需手动修改主配置:

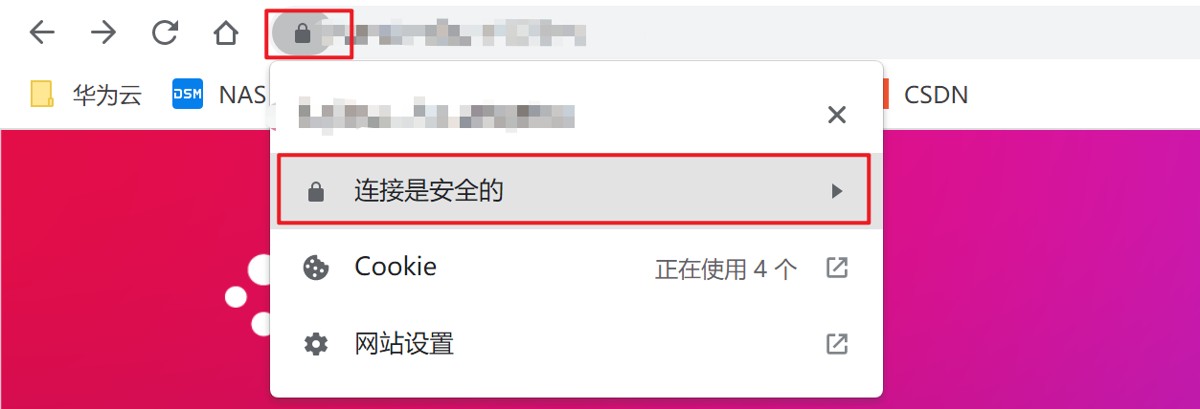

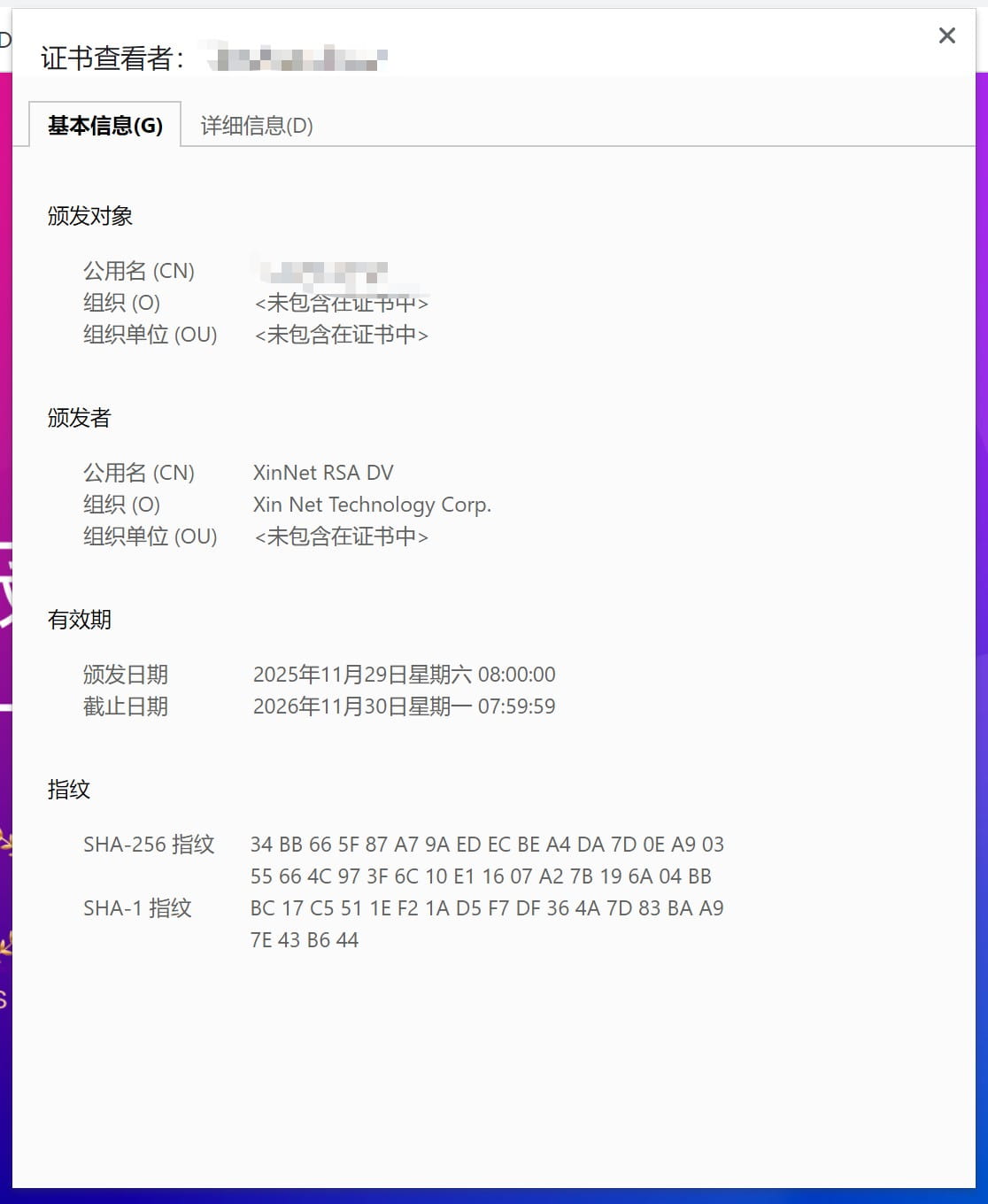

结果验证在浏览器上放访问,可以看到这个连接是安全的则证书配置成功。点开可以看到证书信息。

如果是本地认证仍旧会显示不安全,但仍旧可以看到证书的详细信息。 |

您可能感兴趣的文章 :

-

Nginx之https证书配置实现介绍

首先我的架构是(公网 NAT 转发 Nginx 代理 IIS 服务器),实现公网 HTTPS 访问,SSL 证书必须部署在 Nginx 服务器上,且是唯一需要部署证书的节 -

Linux借助信号机制回收进程的方法

信号机制基础 Linux信号是一种进程间通信机制,用于通知进程发生了某种事件。信号可以被内核、其他进程或进程自身发送。当进程接收到 -

Nginx日志定期清理设置实现

1. 日志轮转配置 ① 创建 logrotate 配置文件 a. 按天自动滚动清理 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 sudo tee /etc/logrotate.d/docker-nginx EOF /path/to/your/m -

常用的Linux测速脚本和命令

1. 使用常用测速脚本 1.1 Speedtest CLI Speedtest.net 提供的官方命令行工具,适合测试服务器的上下行带宽和延迟。 安装 Speedtest CLI 下载并安装 -

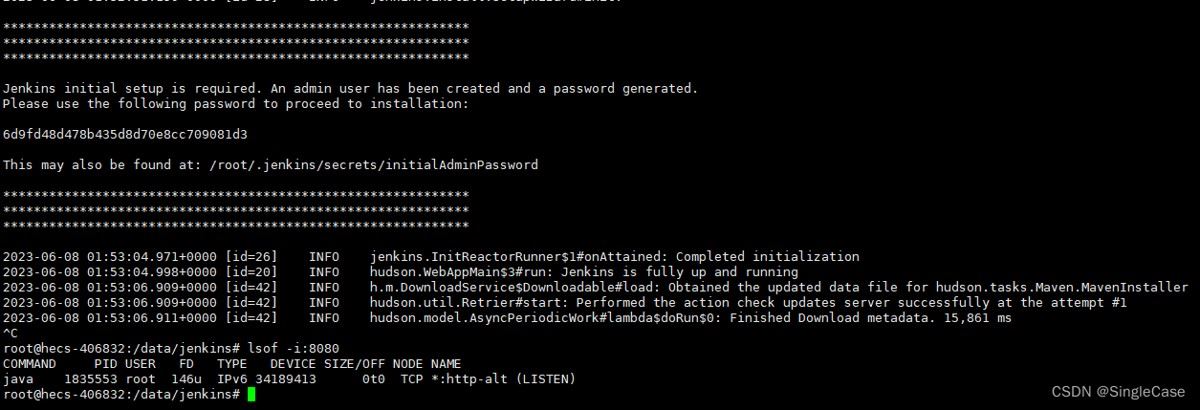

Ubuntu安装jenkins完成自动化构建过程

Jenkins自动构建部署流程通过git拉取代码,然后用maven打包成jar包,然后通过docker完成项目部署。这里的服务器需要安装jdk(openjdk也行), -

Linux join命令的使用及说明

一. 基本语法 join 是 Linux 中用于按字段将两个文件进行连接的命令,功能类似 SQL 的 JOIN。 要求两个文件按 用于匹配的字段排序好,一定要 -

Apache Ignite缓存基本操作实例

这段内容主要讲解了Apache Ignite中缓存(IgniteCache)的基本操作,包括获取缓存、创建缓存、销毁缓存、执行原子操作以及异步操作等。下面

-

linux下端口被占用问题以及解除方式介

2024-04-02

-

Linux文件系统之缓冲区介绍

2024-02-26

-

Linux命令之mkdir,cat,touch,vi/vim的介

2023-01-24

-

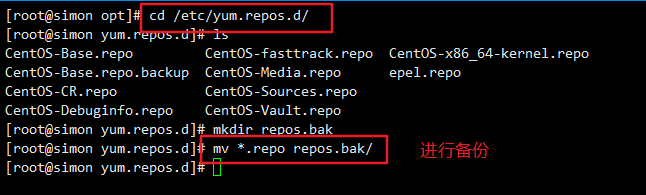

解决生产环境遇到的curl和yum命令报错

2024-09-30

-

xshell5使用ssh连接阿里云服务器的教程

2022-08-15