Nginx设置https和http同时使用同一个端口访问

以下是一个同时使用 HTTP 和 HTTPS 并通过 8070 端口的配置示例: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 server { listen 8070; server_name your_domain.com; location / { root /var/www/html;

|

以下是一个同时使用 HTTP 和 HTTPS 并通过 8070 端口的配置示例:

在上述配置中: 第一个 server 块:

第二个 server 块:

注意事项虽然可以在同一端口同时提供 HTTP 和 HTTPS 服务,但这种配置可能会引起混淆,并且不是一个推荐的最佳实践。通常建议将 HTTP 服务和 HTTPS 服务分别部署在不同的端口,例如 80 端口用于 HTTP,443 端口用于 HTTPS,然后使用重定向将 HTTP 请求重定向到 HTTPS 以确保安全。以下是一个将 80 端口的 HTTP 请求重定向到 443 端口的 HTTPS 的示例:

|

您可能感兴趣的文章 :

-

Nginx报错“Too many open files”的问题解决

1. 调整系统级文件描述符限制 a. 临时生效(重启后失效): 1 ulimit -n 65535 # 设置当前会话的打开文件数限制 b. 永久生效: 编辑/etc/security -

Nginx设置https和http同时使用同一个端口访问

以下是一个同时使用 HTTP 和 HTTPS 并通过 8070 端口的配置示例: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 server { liste -

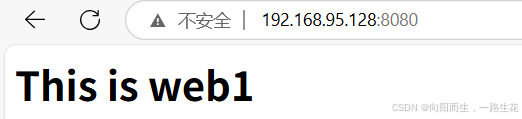

Nginx+keepalived配置的实现步骤

一、需要的服务 Nginx、keepalived、epel-release -y 二、安装命令 1 2 3 4 5 6 7 yum install -y keepalived #安装nginx以及拓展源 yum install epel-release -y yum ins -

nginx中重定向的实现

一、location 1、 location匹配 location匹配的就是后面的URI /wordpress 192.168.100.11/wordpress 2、 location匹配的分类 2.1 精确匹配 location = / 对字符串进行 -

nginx配置多域名共用服务器80端口

多个域名,比如两个域名,这两个域名其实共用一台服务器(意味着域名解析到同一个IP),一个域名为abc.com(可以是http://abc.com或者www.a -

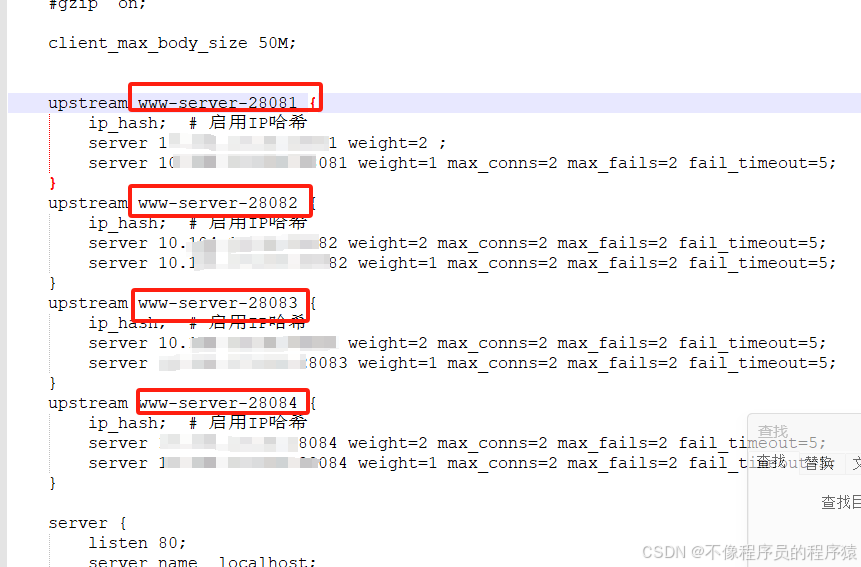

nginx upstream六种方式分配介绍

1 轮询(默认) 每个请求按时间顺序逐一分配到不同的后端服务器,如果后端服务器down掉,能自动剔除。 2 weight 指定轮询几率,weight和访问 -

Nginx之upstream被动式重试机制的实现

我们使用Nginx通过反向代理做负载均衡时,如果被代理的其中一个服务发生错误或者超时的时候,通常希望Nginx自动重试其他的服务,从而实 -

Nginx搭建自己的CDN服务器的方法

nginx安装 1 2 sudo apt update sudo apt install nginx nginx配置文件 /etc/nginx/nginx.conf或/etc/nginx/sites-available/default 设置缓存 在Nginx配置中启用缓存,这样 -

Nginx实现动态封禁IP的步骤

在日常的生产环境中,网站可能会遭遇恶意请求、DDoS 攻击或其他有害的访问行为。为了应对这些情况,动态封禁 IP 是一项十分重要的安全 -

Nginx HTTP Status 400 –错误的请求问题解决

第一:实验故障 今天小编在搭建完Nginx反向代理两个Tomcat站点,实现负载均衡的实验,访问网页内容时,提示如下报错: HTTP Status 400 错误的

-

nginx配置x-forwarded-for头部的方法介绍

2023-01-09

-

Nginx 502 bad gateway错误解决的九种方案

2022-08-10

-

使用nginx进行负载均衡的搭建全过程

2022-08-26

-

Nginx漏洞整改实现限制IP访问&隐藏

2024-03-27

-

filebeat收集json格式的tomcat日志详解

2022-08-26