CentOS服务器安全配置最全攻略

在2025年的数字时代,服务器是企业和个人数据的核心堡垒,而CentOS作为Linux服务器的常青树,以其稳定性和开源特性广受青睐。然而,开放性也让它成为黑客觊觎的目标。一次未受保护的服务

|

在2025年的数字时代,服务器是企业和个人数据的核心堡垒,而CentOS作为Linux服务器的“常青树”,以其稳定性和开源特性广受青睐。然而,开放性也让它成为黑客觊觎的目标。一次未受保护的服务器漏洞,可能导致数据泄露、业务中断甚至巨额损失!如何将你的CentOS服务器打造成一座“数字堡垒”?今天,我们为你献上一份最全面的CentOS服务器安全配置攻略,从基础到高级,15个实战步骤助你轻松应对威胁!无论你是运维新手还是老兵,这份攻略都将让你如虎添翼! 你是否也有这样的焦虑:服务器一上线就担心被黑?系统刚部署完就被扫描端口、爆破密码?特别是使用 CentOS 的你,面对五花八门的安全建议无从下手? CentOS服务器安全配置到底有多重要?哪些关键步骤能有效抵御黑客攻击?如何通过简单配置保护数据和业务?防火墙、用户权限、系统优化如何协同工作?为什么CentOS在2025年仍是服务器安全领域的热门选择?通过这篇文章,我们将带你深入探索这些问题,揭开CentOS服务器安全配置的奥秘! 观点:一台未加固的服务器就是一台裸奔的服务器来看一个真实案例:某公司新部署的 CentOS 云主机,开放了22端口,没有限制 SSH 登录,仅几分钟就被扫描脚本入侵,自动植入挖矿程序,服务器 CPU 瞬间飙升到100%。 你需要这样配置:

禁用root以外的超级用户1 . 检测方法: cat /etc/passwd 查看口令文件,文件格式如下:

若user_ID=0,则该用户拥有超级用户的权限。查看此处是否有多个ID=0 2 . 检测命令:

3 . 备份方法:

4 . 加固方法:

删除不必要的账号1 . 应 该删除所有默认的被 操作系统本身启动的并且不必要的账号, L i n u x 提供了很多默认账号, 而 2 . 可删除的用户, 如adm,lp,sync,shutdown,halt,mail,operator,games,ftp等 3 . 可删除的组, 如adm,lp,games,mail等 4 . 删除命令

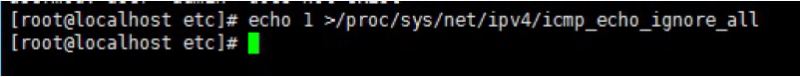

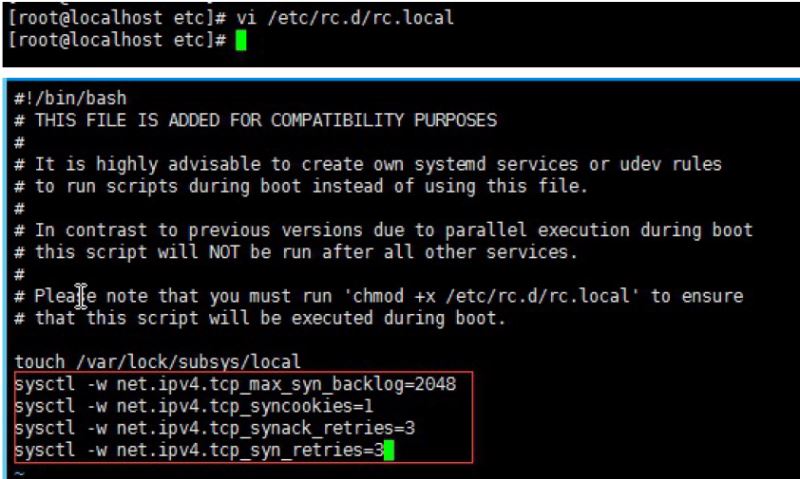

阻止ping, 抵御SYN如果没人能p i n g 通系统, 安全性自然增加了, 为此, 我们可以在/ e t c / r c . d / r c . l o c a l 文件中增加如下一行:

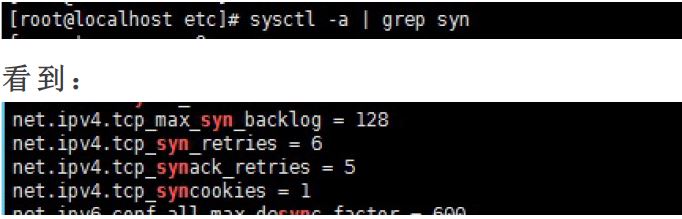

通过调整这些参数,可以优化系统的网络性能:

调整上述设置的方法是:

观点与案例结合观点:CentOS服务器安全配置的核心在于关闭不必要服务、限制用户权限、加强文件保护和优化系统参数。这些措施能显著降低攻击风险,同时保持服务器性能。以下15个步骤经过实战验证,覆盖从基础到高级的配置需求。 关键配置步骤与案例:

这些步骤通过实战案例验证,确保了CentOS服务器在面对威胁时的坚韧性。 工具推荐:

总结与升华CentOS服务器安全配置是一项系统工程,涵盖用户权限、服务管理、文件保护和系统优化。通过本文的15个步骤,你可以从基础到高级,全面提升服务器安全性。这些措施不仅能抵御黑客攻击,还能为你的业务提供稳定保障。在2025年的网络安全环境中,持续更新和优化配置是守护数字资产的关键。让我们从现在开始,打造一座坚不可摧的CentOS服务器! |

您可能感兴趣的文章 :

-

Filebeat es 同步服务器日志到es的方法

ubuntu es 7.10 kibana7.10 filebeat:7.10.2 metricbeat:7.10.2对应的版本必须相同否在会有兼容问题 es kibana 1 2 3 4 5 6 7 8 9 10 11 12 内网地址 192.168.0.94:9200 12 -

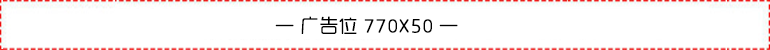

华为服务器RAID阵列卡配置教程 SR430 LSISAS3108(EFI

初始配置(EFI/UEFI模式) BIOS中Boot Type设置为EFI Boot Type模式时,打开的管理界面如下所述。 文档中描述的关于LSI SAS3108的所有配置,都需要重 -

为服务器添加211端口映射的方法

您好,关于您提到的为服务器添加211端口映射的问题,这是一个常见的需求,尤其是在需要特定服务通过该端口进行通信时。以下是详细的 -

Red Hat 8.0 使用yum报错的解决方法:This system is not

红帽使用yum源的时候,提示报错,这是因为红帽的yum源是需要付费注册的,解决方法步骤如下: 一、查看已经安装的yum包: 1 2 [root@localho -

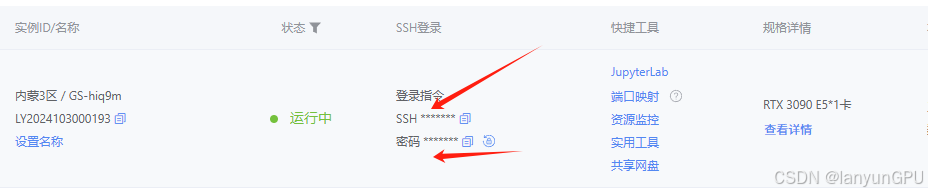

服务器or本地项目部署全流程及常见问题记录

今天出一期在windows、linux ubantu系统中部署yolo or rtdetr项目的流程,供小白快速入门!(声明:以下流程均在蓝耘GPU平台和魔鬼面具的rtdetr项 -

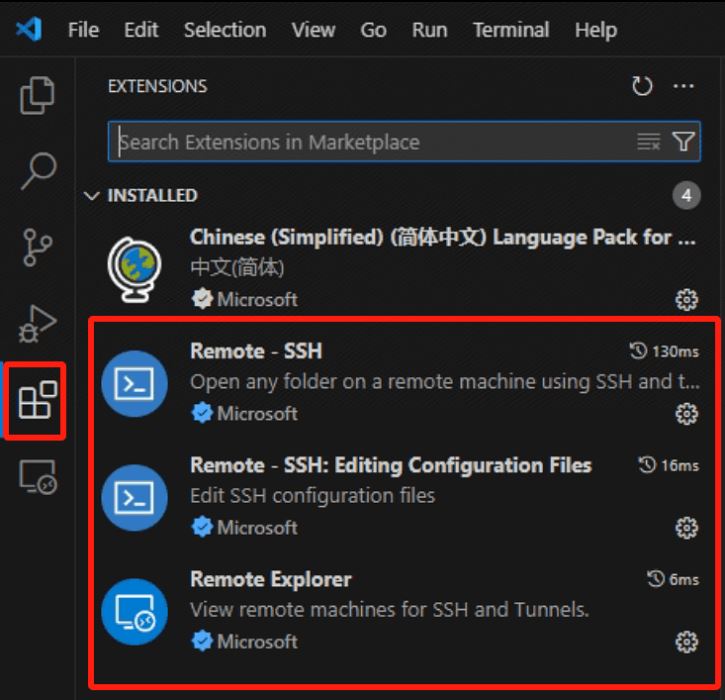

VScode连接远程服务器踩坑实战记录(新版离线vsc

想要用VScode连接远程服务器,但远程服务器并没有连接外网,因此需要离线手动安装vscode-server但网上的方法都是旧版本的安装,没有新版本 -

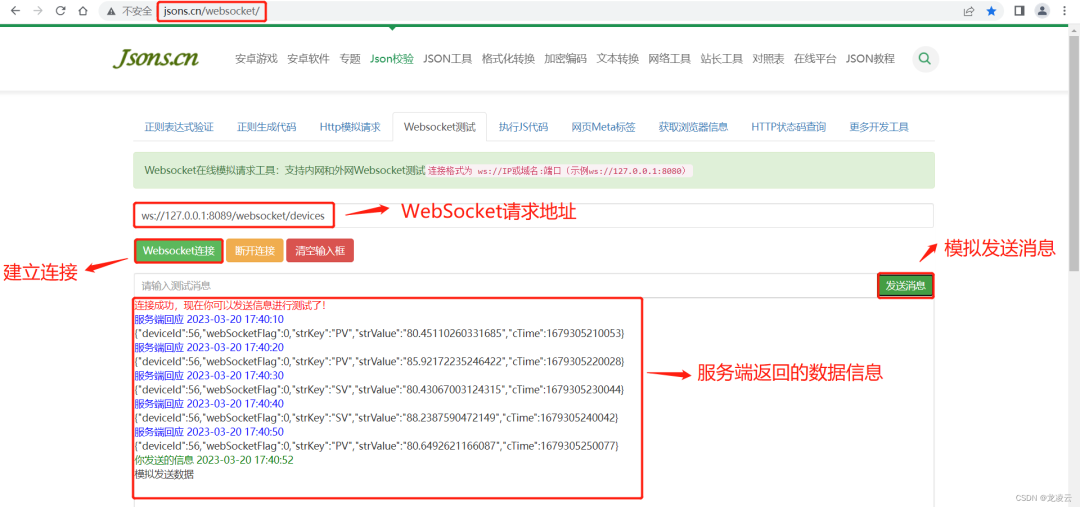

Postman支持测试Websocket接口

01WebSocket简介 WebSocket是一种在单个TCP连接上进行全双工通信的协议。 WebSocket使得客户端和服务器之间的数据交换变得更加简单,允许服务端 -

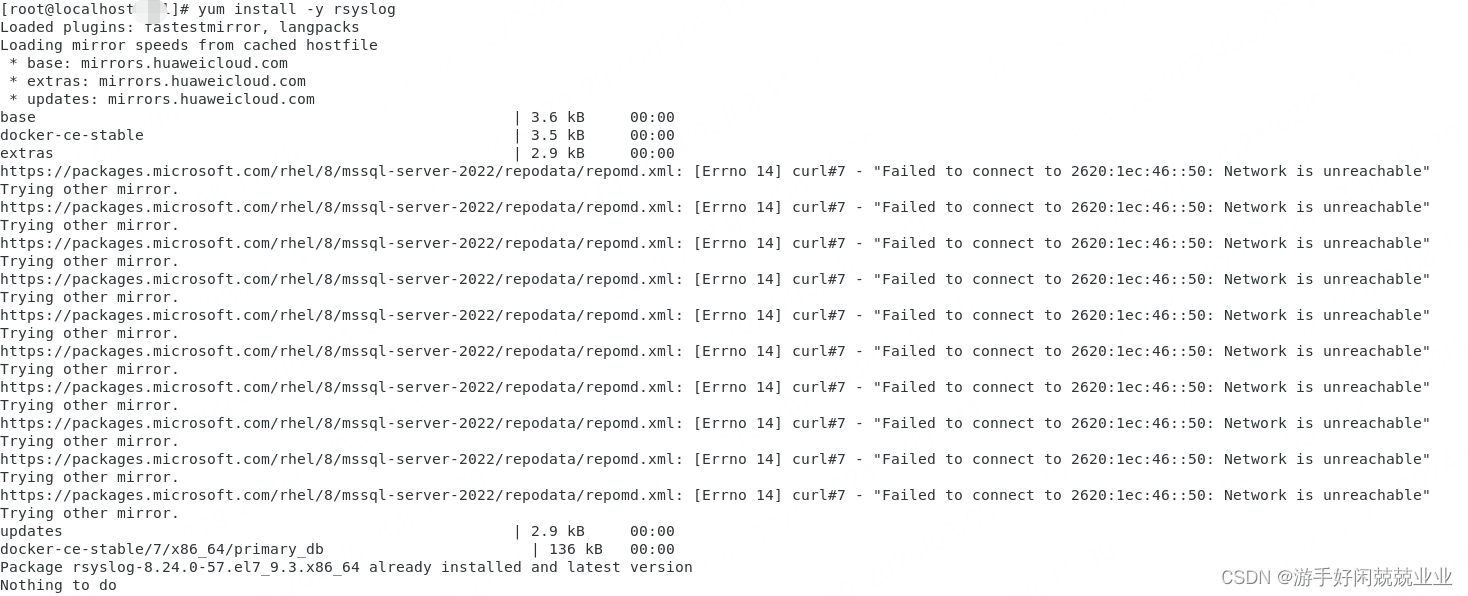

Linux搭建syslog日志服务器的详细过程

本文基于Centos 7 和 rsyslog 进行部署 1、安装rsyslog软件 yum install -y rsyslog 2、配置rsyslog.conf文件 vi /etc/rsyslog.conf 修改内容,注释打开,启用UD

-

云服务器(Linux)安装部署Kafka的详细过

2022-11-25

-

win11安装wsl报错之无法解析服务器的名

2024-04-30

-

VScode连接远程服务器踩坑实战记录(新

2024-10-18

-

游戏服务器中的Netty应用以及源码剖析

2022-08-26

-

Elasticsearch6.2服务器升配后的bug(避坑指

2022-09-23