Tomcat11证书配置的详细步骤

Tomcat 11 放置证书的核心逻辑与 Tomcat 9/10 一致(无强制固定路径),但需适配其部署路径、废弃的特性(如 JKS 密钥库)及默认配置规范,以下是针对性的详细说明: 一、核心推荐目录(Tomca

|

Tomcat 11 放置证书的核心逻辑与 Tomcat 9/10 一致(无强制固定路径),但需适配其部署路径、废弃的特性(如 JKS 密钥库)及默认配置规范,以下是针对性的详细说明: 一、核心推荐目录(Tomcat 11 首选)Tomcat 11 仍以 conf 目录为配置核心,推荐在 conf 下创建 cert 子目录存放证书(路径简洁、适配相对路径配置、便于权限管理),不同部署方式的具体路径如下:

二、Tomcat 11 关键适配点(与旧版本差异)

三、权限配置(安全核心)Tomcat 11 对证书文件的权限要求更严格,需避免因权限泄露导致私钥安全问题: Linux 权限配置示例

Windows 权限配置右键证书文件 → 「属性」→「安全」→ 移除所有无关用户 / 组,仅保留 Tomcat 运行用户(如 SYSTEM 或自定义 tomcat11 用户)的「读取」权限。 四、Tomcat 11 证书配置示例(核心)在 conf/server.xml 中配置 SSL 连接器,结合 conf/cert 目录的示例如下: 示例 1:PKCS12 格式(Tomcat 11 原生 NIO2 模式,推荐)

示例 2:PEM 格式(APR/native 模式)

五、特殊场景适配

六、核心规范总结

|

您可能感兴趣的文章 :

-

Tomcat11证书配置的详细步骤

Tomcat 11 放置证书的核心逻辑与 Tomcat 9/10 一致(无强制固定路径),但需适配其部署路径、废弃的特性(如 JKS 密钥库)及默认配置规范,以 -

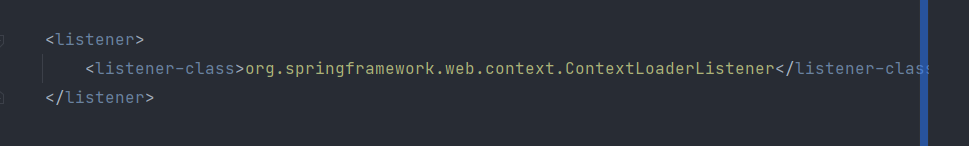

解决Tomcat:One or more listeners failed to start.报错的问

Tomcat:One or more listeners failed to start.报错 报错信息: One or more listeners failed to start. Full details will be found in the appropriate container log file. 具体就是 -

VScode连接远程Linux服务器环境配置图文教程

一、安装vscode 下载链接:Visual Studio Code - Code Editing. Redefined,点击下载安装即可,或者点击这里直接下载 安装: 双击安装 选择安装位置, -

使用TomCat,service输出台出现乱码的解决

使用TomCat,service输出台出现乱码 问题1 出现中文乱码 解决方案 找到apache-tomcat-xx.x.x安装目录,---- conf文件夹,----logging.properties文件 在文件中 -

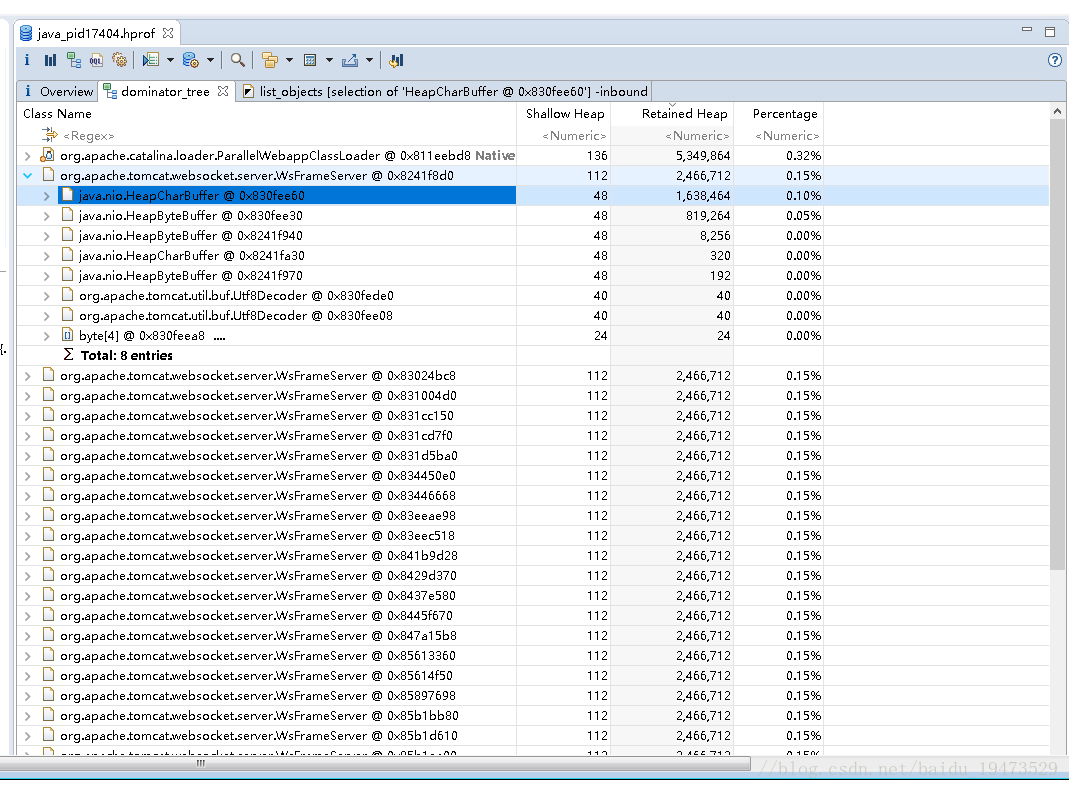

tomcat websocket WsFrameServer内存溢出的问题解决

WebSocket连接上了300以后JVM就报内存溢出了,把JVM溢出的堆栈日志导了出来这是详情: 1 2 3 4 5 6 648 instances of org.apache.tomcat.websocket.server.WsFra -

Tomcat 8.5 下载、安装、启动及遇到的各种问题

1. Tomcat 安装 这是 tomcat 8 的下载链接:https://archive.apache.org/dist/tomcat/tomcat-8/ 此时在这里点击你要下载的版本号,这里大版本都是 8,这里演 -

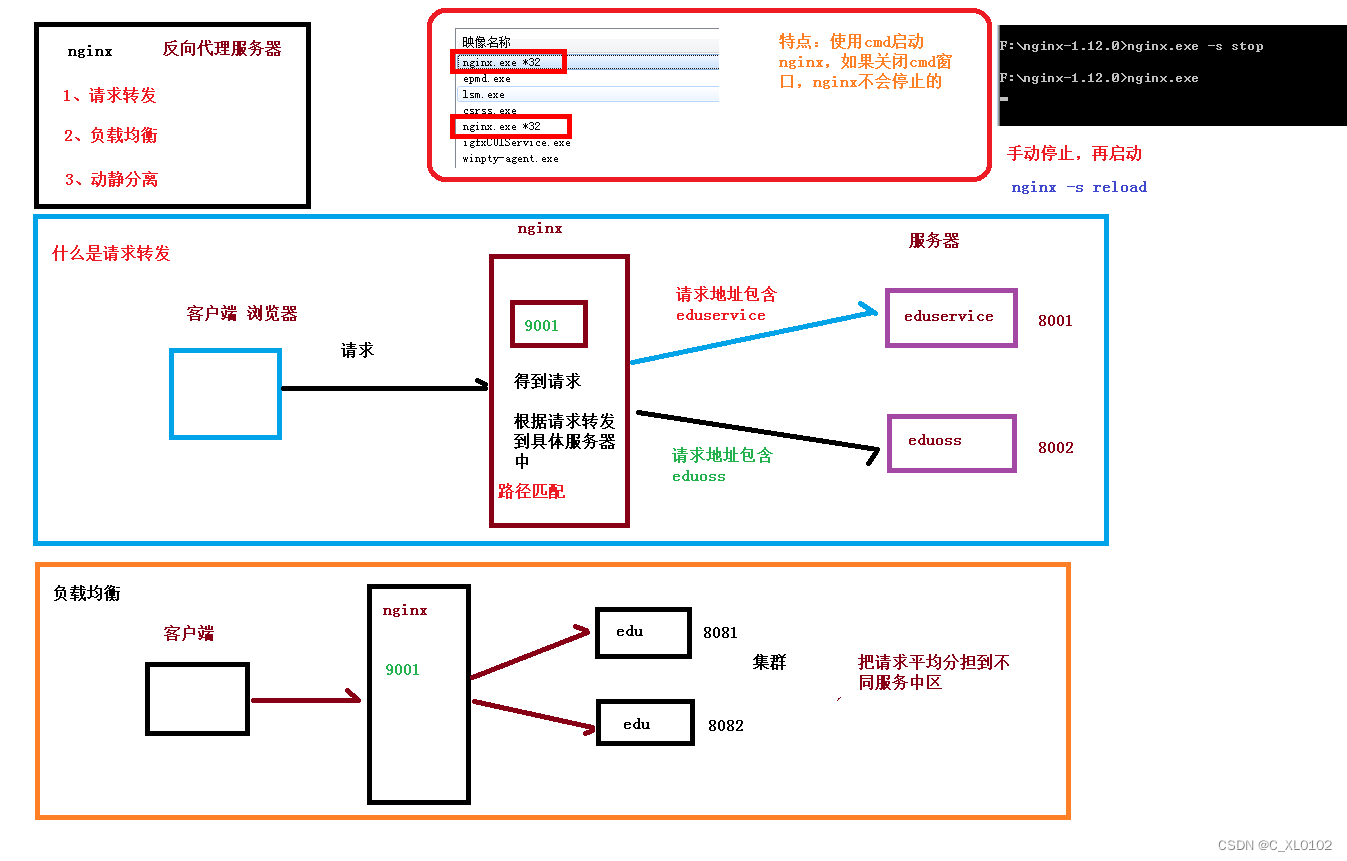

nginx的请求转发配置过程介绍

Nginx的使用(windows环境) linux也和此类似 去官网下载nginx后解压 在当前目录打开cmd窗口输入nginx.exe 即可启动服务 若想停止当前服务 输入命令 -

linux设置tomcat开机启动的两种方式

方法一: 1. 添加文件 1 vi /etc/systemd/system/tomcat.service 添加内容 1 2 3 4 5 6 7 8 9 10 11 12 13 [Unit] Description=Tomcat8 After=syslog.target network.target remote- -

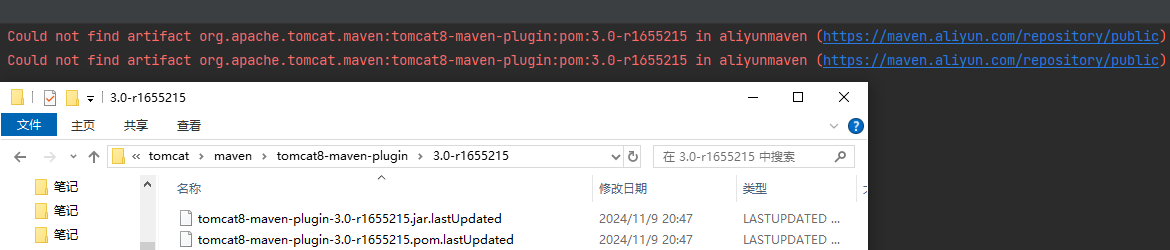

Maven3.8.1使用Tomcat8插件启动项目的方法(亲测有效

我本地maven的settings.xml文件中的配置: 1 2 3 4 5 6 mirror idaliyunmaven/id mirrorOfcentral/mirrorOf name阿里云公共仓库/name urlhttps://maven.aliyun.com/repository -

Tomcat中连接器(Connector)的实现

在Apache Tomcat中,连接器(Connector)是一个关键组件,它负责处理与客户端的通信,包括接收请求和发送响应。Tomcat支持多种类型的连接器,

-

解决Tomcat报404问题大全(包括tomcat可以

2023-03-12

-

修改TOMCAT的JVM虚拟机内存大小的三种

2024-09-24

-

替换或重写Tomcat内置的404页面的方法

2024-09-02

-

Tomcat生命周期的介绍

2022-08-20

-

Tomcat安装使用及部署Web项目的3种方法

2022-08-10